Cuándo rediseñar tu sitio web

Si tu sitio web no está atrayendo los clientes que quisieras y tienes poco tráfico, puede deberse a dos razones: necesita optimización para buscadores (SEO) o una actualización completa.

¿Cuándo necesita ser rediseñado tu sitio web? Cuando tienes:

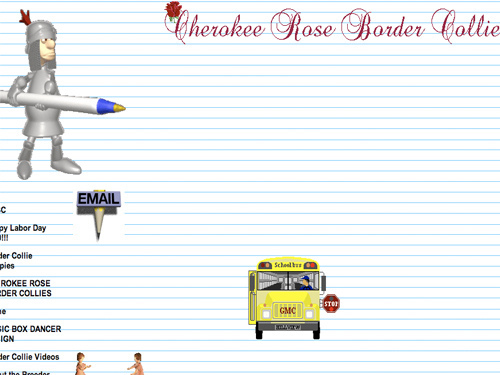

1. Diseño gráfico anticuado. Si tu sitio tiene imágenes GIF animadas y texto con efectos estilo WordArt, estás demostrando a tus visitantes que tu empresa quedó estancada en el siglo pasado o no te importa la presencia de tu marca en Internet.

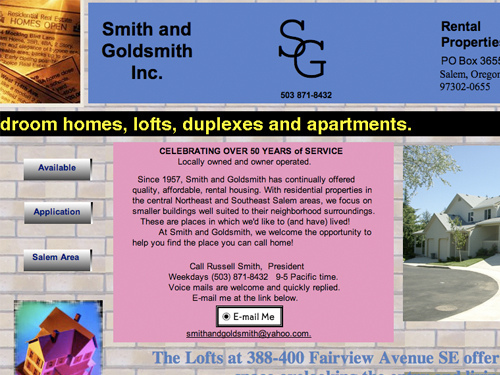

(Imagen: Smith and Goldsmith Inc.).

(Imagen: ABBC Breeders).

2. Gráficos que distraen la atención y demasiados anuncios. Cada elemento gráfico de tu sitio debe reforzar el contenido y no competir con él o confundir a los visitantes. Recuerda que en la Web 2.0 el contenido de calidad es lo que genera visitas.

(A menos que seas Ling Valentine, tener un sitio así no te funcionará. Imagen: Ling’s Cars).

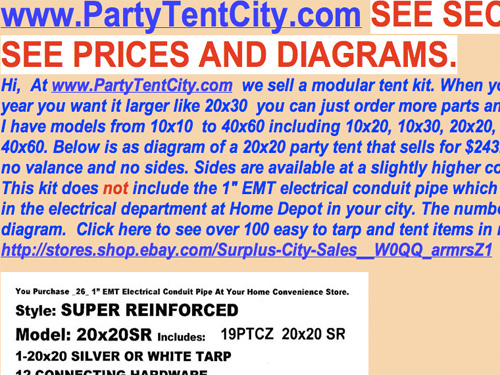

3. Texto difícil de leer. Esto puede deberse a que utilizaste tamaños de fuente muy pequeños o muy grandes, o que el color del texto dificulte la lectura (por ejemplo, letras en blanco sobre fondo negro).

(Imagen: Party Tent City).

4. Animaciones Flash. Además de hacer que tus páginas tarden en cargarse, los dispositivos de Apple no los reproducen y por lo tanto sus usuarios no podrán ver tu sitio.

5. Audio o video que se reproduce automáticamente. Pocas cosas son de tan mal gusto como reproducir video, música, voz o sonidos sin previa autorización por parte del visitante. Esto generalmente hace que se moleste y no vuelva a tu sitio.

6. Faltas ortográficas. Esto da la impresión de que no prestas atención a los detalles y eso es precisamente lo que tus clientes buscan.

7. No hay llamadas a acción claras. Al igual quen en los envíos masivos de correo electrónico, debes dejar en claro lo que quieres que tu visitante haga en tu sitio, mediante botones y links que inciten a dar clic.

Este es un buen uso de botones que llaman a acción. (Imagen: Dropbox).

8. Información desactualizada. Si tienes una sección de noticias, galería de fotos o un blog, debes asegurarte que sea actualizado periódicamente. Si no ofreces algo nuevo y de valor a tus usuarios, sentirán que no vale la pena consultar tu sitio web.

9. No hay enlaces a medios sociales. Debes tener un botón que conecte con las cuentas de Facebook, Twitter, LinkedIn, Google+ o Instagram de tu empresa para continuar con la interacción que generará valor a tu marca.

(Imagen: Ecolohosting).

¿Alguno de estos puntos describe tu sitio? Entonces es hora de que escribas a tu proveedor de diseño web o consigas uno que pueda ofrecerte las herramientas más recientes para que tu negocio prospere en Internet.

Por cierto, si tu sitio web tiene un carrito de compra, aquí te presentamos 10 consejos para hacer comercio electrónico efectivo.

Fuente: Host Gator

If your website has low traffic, it may be because of two reasons: it needs search engine optimization (SEO) or a makeover altogether.

How do you know if your website needs to be redesigned? If it has:

1. Graphic design that looks outdated. If your site still has GIF animations and WordArt-style text, you’re sending the wrong message. It will look like your company got stuck in the 20th Century and you just don’t care about your brand presence on the web.

(Image: Smith and Goldsmith Inc.).

(Image: ABBC Breeders).

2. Distracting graphic elements and too many ads. Each graphic element should work at the service of content and not compete with it. Remember that quality content is what drives today’s Internet consumer.

Unless you are Ling Valentine, THIS will NEVER work. (Image: Ling’s Cars).

3. Hard-to-read text. Your site may have font sizes too small or too big. The font color may also make it hard to read (e.g. white text over a black background).

(Image: Party Tent City).

4. Flash animations. Besides slowing your site’s loading time, Apple devices don’t run Flash. Can you do without iPhone, iPad, iPod and Mac users

5. Autoplay. If you really want to upset your visitors, one of the best ways to do it is by playing video and audio clips as they enter your site. Do this and they’ll never come back.

6. Grammar errors. This will tell your visitors that you just don’t pay attention to details. That is precisely what customers want from you.

7. No clear call-to-action buttons. Same as with e-mail marketing, you must state clearly what is it that you want your visitors to do when they land on your site.

This is a good use of call-to-action buttons (Image: Dropbox).

8. Outdated information. If you have a news section, photo gallery or blog, you must make sure they are constantly updated. If you don’t offer something new and valuable to your users, they won’t think your site is worth the visit.

9. No social links to social media. You must have easy-to-find links to your social media profiles, such as Facebook, Twitter, LinkedIn, Google+ or Instagram, to continue with your brand interaction.

(Image: Ecolohosting).

Does any of these poins describe your website? Then it’s time you e-mailed your web designer or found a reliable provider. Someone who can get you the new tools to make your business bloom in the Internet.

For instance, if your site has a shopping cart, here are 10 tips for effective e-commerce.

Source: Host Gator

5 tips para crear correo electrónico para móviles

El envío de correos electrónicos masivos es una herramienta de marketing bastante efectiva para comunicarte con tus clientes. Si tomamos en cuenta que cada vez más personas revisan su e-mail desde un dispositivo móvil, la oportunidad para crecer nuestro negocio en la web es enorme. Aquí hay 5 tips para crear correo electrónico para móviles.

- Usa letra grande. Se recomienda usar tamaños de fuente de 17 a 22 puntos para móviles, ya que la pantalla es significativamente más pequeña que la de una computadora. De lo contrario tus lectores necesitarán hacer zoom.

- Escribe en una sola columna. Diseña tus boletines electrónicos para que el texto aparezca en una columna y el usuario no tenga que volver al inicio para continuar con la siguiente columna.

- Enfatiza las llamadas a acción. Tras leer tu e-mail, quieres que tu destinatario tome una acción específica. Usa un botón visible y suficientemente grande como para que un dedo pueda seleccionarlo en una pantalla táctil. Haz lo mismo para conectar a tus cuentas de Facebook, Twitter, LinkedIn, Google+, etc. Procura incluir los botones de acción en los primeros 200 o 250 pixeles del e-mail para que el usuario los vea antes de hacer scroll hacia abajo.

- Reduce el texto a la mitad. La gente rara vez lee todo el texto. Facilítales el trabajo eliminando palabras innecesarias.

- Haz una prueba en dispositivos móviles. Antes de enviar correo masivo, asegúrate de hacer una prueba en teléfonos iPhone, Android y BlackBerry, así como iPads y demás tabletas a las que tengas acceso.

Con esto puedes retomar el contacto con tu base de datos de clientes. No olvides revisar los 5 errores de e-mail marketing que comúnmente cometemos.

Fuente: iContact

E-mail marketing is an effective tool to communicate with your customers. If you add the fact that more and more people check their e-mail from a mobile device, the chances to grow your business on the web is huge. Here area 5 tips for creating effective e-mail for mobiles.

- Enlarge the fonts. It is recomended to use font sizes of 17 to 22 points for mobiles, since the screen is considerably smaller than a computer’s. Otherwise your readers will need to zoom in.

- Write in a single column. Design your e-newsletters so that the text appears in a single column and the user will not have to go back to the top in order to continue reading.

- Highlight the calls to action. After reading your e-mail, you want your customer to do something specific. Use a visible button and make it large enough to be selected with a finger on a touch screen. Do the same for connecting via Facebook, Twitter, LinkedIn, Google+ and other social media. Include call to action buttons in the first 200 or 250 pixels, before the fold.

- Reduce the text by half. People rarely read the whole text in an e-mail. Make it easy for them by eliminating unnecessary words.

- Test on mobile devices. Before sending an e-mail, make sure to test it on iPhone, Android, BlackBerry, iPad and other devices at hand.

With this you can keep in touch again with your customer database. Don’t forget to check and avoid the 5 common mistakes of e-mail marketing.

Source: iContact

4 virus que se disfrazan para instalarse en tu PC

(Imagen: Business Insurance Quotes).

Según un informe de PandaLabs, 32% de las computadoras del mundo están infectadas. Una de las amenazas más grandes es el software malicioso (malware) que usan los criminales en la web para ganar acceso a cuentas bancarias y de e-mail buscando ganar dinero ilícitamente.

Aquí te presentamos cuatro programas maliciosos que se ‘disfrazan’ para engañar a los usuarios de Internet y entrar a sus computadoras.

- Simda.B. Se hace pasar por una actualización de Flash. Cuando el usuario le otorga permiso para instalarse en su PC, el malware roba sus contraseñas de usuario en redes sociales, cuentas bancarias para desviar la transferencia de pagos en línea, y correo electrónico para enviar spam y redistribuir este malware entre sus contactos.

- FakeAlert.D. Este software se hace pasar por un antivirus que despliega una ventana en la que notifica al usuario que su computadora ha sido infectada con virus y que para eliminarlo, necesita pagar una tarifa.

- Ransom.BE78. Es un ransomware o software que toma la computadora como rehén. Se instala automáticamente e impide al usuario entrar a sus datos personales encriptándolos. Para desencriptarlos y liberar la computadora, el software exige el pago de un ‘rescate’ para ser eliminado del sistema.

- Zbot.ANQ. Este virus troyano infecta la computadora para robar información bancaria, como números de cuenta, contraseñas de cuentas en línea y números de tarjeta de crédito. También puede rastrear todo lo que el usuario escribe en su teclado y hacer capturas de pantalla.

Es importante tener un antivirus actualizado para evitar o resolver este tipo de amenazas permanentes en la web. Aquí te decimos qué hacer en caso de estar infectado de virus.

(Image: Business Insurance Quotes).

According to a report from PandaLabs, 32% of computers are infected. One of the main threats is malicious software or malware, used by cybercriminals to gain access to bank and e-mail accounts seeking to make easy, illegal, money.

Here are four malicious programs that disguise themselves to trick Internet users into letting them inside their computers.

- Simda.B. It disguises itself as a Flash update. When the user grants permission to install in the PC, the malware steals all social media passwords, bank account data and e-mail information to send spam and spread itself.

- FakeAlert.D. This software stands as an antivirus that pops a notification window telling the user that his computer has been infected with a virus, and must pay a fee to clean it up.

- Ransom.BE78. This ransomware automatically installs and blocks the user from accessing personal data by encrypting them. In order to reverse this and free the hostage computer, the software asks for a ransom to be eliminated from the system.

- Zbot.ANQ. This Trojan virus infects the computer to steal bank account passwords and credit card numbers. It can also track everything typed in the keyboard and take screenshots of the computer.

It is important to have an updated antivirus to prevent this kinds of permanent threats on the web. Here we tell you what to do in case of a virus infection.

Una reliquia en la oficina

Usualmente escribimos sobre las nuevas tendencias tecnológicas en el mercado y recomendamos gadgets que nos parecen útiles para la vida diaria. Pero de vez en cuando encontramos en nuestra oficina objetos que han sobrevivido el paso del tiempo sin volverse obsoletas. La reliquia de hoy es el kit de limpieza de pantalla 3M 675. El año en la caja dice 1994, cuando los monitores de computadora funcionaban con rayos catódicos y lo mejor en el mundo era usar la PC para dibujar en Paint y jugar Prince of Persia.

Juzgando por los gráficos, esta imagen podría ser de Paint Y Prince of Persia. (Imagen: Brøderbund).

El kit consta de un contenedor con spray de líquido limpiador de una onza fluida, un bloque de 25 toallitas y un soporte que se puede adherir al costado del monitor (para las nuevas generaciones: los monitores de antes eran lo suficientemente gruesos como para sostener bocinas en ambos costados).

(Imagen: Salvador Valera).

¿Cuánto cuesta en el mercado este limpiador añejo? $16.90 dólares aparentemente. Pero aunque con eso nos alcanzaría para 16 tacos de Jack in the Box, no nos desharemos de esta antigüedad en un millón de años… tal vez entonces valga más en una casa de subastas.

Ya que estamos en una racha nostálgica, aquí dejamos un link para de hace 20 años con tu sistema operativo actual.

We usually write about new technology trends in the market and we recommend useful gadgets for daily life. But every now and then we find items in our office that have survived the passing of years without becoming obsolete. Today’s relic is 3M Screen Cleaner Kit 675. The year on the box reads 1994, when computer monitors were still working with CRT and the best thing in the world was using your PC to draw in Paint and play Prince of Persia.

Judging by the graphics, this could very well be a snapshot from Prince of Persia AND Paint. (Image: Brøderbund).

The kit is comprised by a liquid container of 1 fluid ounce with a spray dispenser, 25 wipes and an adhesive mounting tab (we’ll have younger generations know that back in the day, your PC screen was thick enough to hold your speakers).

(Image: Salvador Valera).

How much is this kit worth in the market? 16.90 USD apparently. But even though that would buy us 16 tacos from Jack in the Box, we wouldn’t part with this antique in a million years… maybe by then it will be worth a bit more at an auction house.

Since we’re on a nostalgic trip, here’s a link to from 20 years ago for your current OS.

5 errores comunes de e-mail marketing

(Imagen: Jashez).

El marketing por correo es una herramienta que puede dar muchos resultados si se aprovecha al máximo y lo haces con dedicación. Chris Murch, mejor conocido en la web como Captain e-Mail, nos comparte 5 errores comunes que debes asegurarte de evitar cuando haces e-mail marketing:

- Ser inconsistente. La recomendación es que tu o tu organización envíen un boletín electrónico al menos una vez al mes. Si tu contenido te lo permite, puedes hacerlo más seguido. En cualquier caso, acostumbra a tus lectores a un día y horario a la semana para enviar periódicamente tus boletines. Esto, además de mantenerlos informados con contenido relevante, mantiene activa la presencia a tu marca entre tus clientes. Aún así, nunca caigas en…

- Vender más que informar. Como regla general, Chris recomienda que tus boletines sean 80% contenido de calidad y 20% ventas. Comparte el vasto conocimiento que tienes sobre aquello a lo que te dedicas con tus clientes y prospectos potenciales. Te conviene tener clientes educados que te busquen por la calidad de tus productos o servicios, y por tu disposición a ayudarlos.

- Usar sólo texto en lugar de HTML. Un e-mail fácil de leer en HTML tiene 7 veces mayor respuesta que un e-mail con texto únicamente. Las personas solemos echar vistazos al correo en nuestra bandeja de entrada, así que usar imágenes y algunos gráficos ayudará a atraer y mantener la atención de tus lectores (siempre que el conenido y diseño sean de calidad). No quieres aburrirlos, así que tampoco querrás…

- Escribir títulos de asunto aburridos. Por lo general no nos interesa abrir boletines de una empresa que probablemente quiera invitarnos a adquirir sus productos, pero si el título del asunto nos causa interés, tendremos la curiosidad para abrir el e-mail y averiguar de qué se trata.

- Incluir demasiada información. Captain e-Mail recomienda escribir 2 o 3 mensajes con hipervínculos para leer más. De lo contrario saturarás a tus clientes, perderás su interés y se darán de baja en tu lista de correos.

Recuerda que los clientes usan tus productos pero te compran a ti. Hazles la vida sencilla y divertida.

Fuente: Captain e-Mail

(Image: Jashez).

E-mail marketing is a powerful tool if used appropriately and consistently. Chris Murch, aka Captain e-Mail, shares with us 5 common mistakes to avoid when doing e-mail marketing:

- Be inconsistent. It is recommended that you or your organization send a newsletter at least once a month. If your content allows, you can do it more often but either case you must let your readers know when to expect your e-mails. Set a time and day of the week and stick to your schedule. This way you keep your customers informed with relevant content and an active brand presence. Nevertheless, never…

- Sell more than you inform. As a general rule, Chris recommends that your newsletters comprise 80% quality content and 20% sales. Share the knowledge of your area with potential clients and prospects. Educated customers will appreciate both your products and services as well as your readiness to help them out.

- Use only text instead of HTML. An easy-to-read HTML e-mail has 7 times more response than a text-only e-mail. People only scan through the e-mails in their inbox, so using images and graphics will help attract and keep their attention (as long as the content and design are good). You don’t want to bore them, so you’ll also won’t…

- Write boring subject lines. Make it engaging. Your subject lines should spark the reader’s curiosity and leave them wanting to open the e-mail to figure what it is about.

- Send too much information. Captain e-Mail recommends to write 2 or 3 messages with links to read more. Otherwise, you’ll saturate your customers’ attention and they will unsubscribe from your mailing list.

Remember that customers use your products but buy you. Make life easy and fun for them.

Source: Captain e-Mail

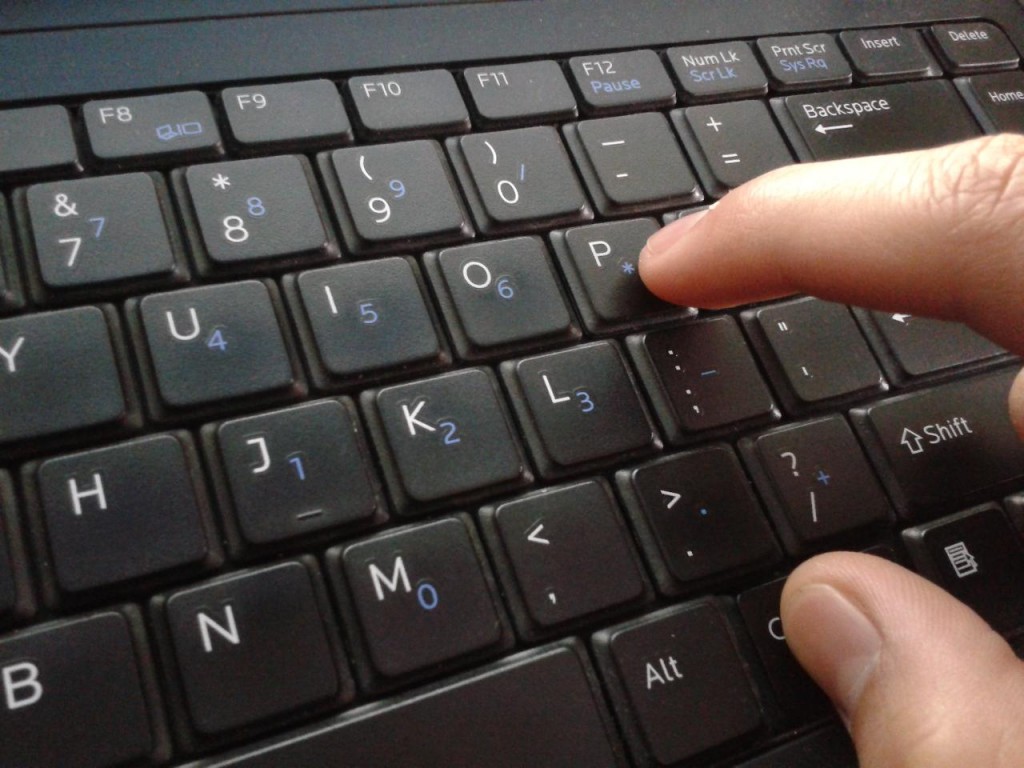

Atajos de teclado para navegadores web

(Imagen: Salvador Valera).

¿Qué podemos decir? Nos gusta hacerte la vida fácil. Ya te hemos presentado trucos útiles para una mejor búsqueda en Google e incluso cómo dormir mejor.

Hoy te damos varios atajos del teclado para los navegadores en Internet.

Ctrl 1-8. Cambiar a la ventana enumerada, de izquierda a derecha.

Ctrl 9. Cambiar a la última ventana.

Ctrl Tab. Cambiar a la siguiente pestaña (a la derecha).

Ctrl Shift Tab. Cambiar a la pestaña anterior (a la izquierda).

Ctrl W. Cerrar la pestaña actual.

Ctrl F4. Cerrar la pestaña actual.

Ctrl Shift T. Abrir la última pestañana cerrada.

Ctrl T. Abrir una nueva pestaña.

Ctrl N. Abrir una nueva ventana.

Clic central con mouse sobre una pestaña. Cerrar la pestaña actual.

Clic central con mouse sobre un link. Abrir el link en otra pestaña sin salir de la actual.

Ctrl clic izquierdo sobre un link. Abrir el link en otra pestaña sin salir de la actual.

Shift clic izquierdo sobre un link. Abrir el link en una ventana nueva.

Alt Flecha izquierda. Regresar.

Backspace. Regresar.

F5. Refrescar.

Ctrl F5. Refrescar e ignorar el cache, volviendo a bajar el sitio completo.

Esc. Detener.

Alt+Home. Abrir la página de inicio (Home).

Ctrl +. Acercarse (Zoom in).

Ctrl –. Alejarse (Zoom out).

Ctrl rueda del mouse hacia arriba. Acercarse (Zoom in).

Ctrl rueda del mouse hacia abajo. Alejarse (Zoom out).

Ctrl 0. Tamaño normal, cero zoom.

F11. Pantalla completa.

Home. Ir hasta arriba de la página.

End. Ir hasta abajo de la página.

Ctrl L. Seleccionar el URL.

Alt D. Seleccionar el URL.

F6. Seleccionar el URL.

Ctrl F. Hacer una búsqueda en la página actual.

F3. Hacer una búsqueda en la página actual.

F3. Ir al siguiente resultado de la búsqueda en la página.

Ctrl G. Ir al siguiente resultado de la búsqueda en la página.

Shift F3. Ir al resultado anterior de la búsqueda en la página.

Ctrl Shift G. Ir al resultado anterior de la búsqueda en la página.

Ctrl H. Abrir el historial de navegación.

Ctrl J. Abrir el historial de descargas.

Ctrl D. Añadir el sitio web actual a favoritos.

Ctrl Shift Del. Abrir la ventana para limpiar el historial de búsqueda.

Ctrl P. Imprimir la página actual.

Ctrl S. Guardar la página actual en tu computadora.

Ctrl O. Abrir un archivo desde la computadora.

Fuentes: EntreClick | How-To Geek

(Image: Salvador Valera).

What can we say? We like to make your life easier. We have given you useful tips fora better Google search and even 10 tips for a better night’s sleep.

Today we give you keyboard shortcuts for Internet browsers.

Ctrl 1-8. Switch to the specified tab, numbered from left to right.

Ctrl 9. Switch to the last tab.

Ctrl Tab. Switch to the next tab.

Ctrl Shift Tab. Switch to the previous tab.

Ctrl W. Close the current tab.

Ctrl F4. Close the current tab.

Ctrl Shift T. Reopen the last closed tab.

Ctrl T. Open a new tab.

Ctrl N. Openn a new window.

Middle click on a tab. Close the current tab.

Middle click on a link. Open the link in a backgound tab.

Ctrl left click on a link. Open the link in a backgound tab.

Shift left click on a link. Open the link in a new window.

Alt Left arrow. Go back.

Backspace. Go back.

F5. Reload.

Ctrl F5. Reload and skip the cache. Re-download the entire website.

Esc. Stop.

Alt+Home. Open the homepage.

Ctrl +. Zoom in.

Ctrl –. Zoom out.

Ctrl mousewheel up. Zoom in.

Ctrl mousewheel down. Zoom out.

Ctrl 0. Default zoom level.

F11. Go fullscreen.

Home. Go to the top of the page.

End. Go to the bottom of the page.

Ctrl L. Focus the address bar.

Alt D. Focus the address bar.

F6. Focus the address bar.

Ctrl F. Open de in-page search box to search on the current page.

F3. Open de in-page search box to search on the current page.

F3. Find the next match for the in-page search.

Ctrl G. Find the next match for the in-page search.

Shift F3. Find the previous match for the in-page search.

Ctrl Shift G. Find the previous match for the in-page search.

Ctrl H. Open the browsing history.

Ctrl J. Open the download history.

Ctrl D. Bookmark the website.

Ctrl Shift Del. Open the Clear Browsing History window.

Ctrl P. Print the current page.

Ctrl S. Save the current page to your computer.

Ctrl O. Open a file from your computer.

Sources: EntreClick | How-To Geek

Por qué no debes comprar likes en Facebook

(Imagen: Leadfans).

Sí, es posible comprar ‘likes’ para tu página en Facebook. Hay toda una industria que se dedica a vender likes instantáneos a un precio promedio de 25 dólares por cada 1000 ‘me gusta’.

No, no te conviene hacerlo.

Tal vez quieres impresionar a tus clientes, necesitas mostrarle resultados a tu jefe o sientes que has estado dedicándole mucho tiempo a las redes sociales como para que tus likes aumenten a cuentagotas. Lo sabemos, hemos estado allí, pero no desesperes y eches todo por la borda inflando artificialmente tus likes. A nadie le gustan los ‘me gusta’ falsos.

Después de todo, no quieres que tu página de Facebook se vea así. (Imagen: SocietiesMirror.com).

¿Por qué no comprar likes?

- No son personas reales. La mayoría de los sitios que te ofrecen likes en realidad se dedican a crear perfiles falsos en masa. Esto es malo porque…

- No comprarán tu producto o servicio. El objetivo de estar en los medios sociales en Internet es que tu marca sea conocida y al final del día las personas se interesen por lo que ofreces. Sin seguidores de verdad, puedes tener un millón y ninguna venta.

- Vienen de lugares que tu empresa quizá no cubra. Digamos que tuviste algo de suerte y los likes que compraste sí son de personas reales. Aún así no hay garantía de que pertenezcan a tu nicho de mercado y terminarás con seguidores de otras partes del mundo que probablemente ni siquiera entiendan lo que publicas. Y si no entienden tus publicaciones…

- No hablarán sobre ti. El verdadero valor de las redes sociales está en la interacción que hay entre los contactos. Vale más un share (que compartan tu contenido) que un like. Lo que buscas en tus fans de Facebook es que hagan ruido y corran la voz sobre tu marca entre sus contactos. Si no tienen voz…

- Lastimas tu índice de relevancia. Facebook determina si una publicación es relevante mediante un algoritmo que mide varios parámetros, siendo uno de ellos el número de personas hablando sobre ti. Si tienes muchos seguidores pero ninguno habla sobre ti, Edgerank, el algoritmo de Facebook asumirá que simplemente no eres interesante y no aparecerás en la fuente de noticias.

- Va en contra de las políticas de Facebook. Cuando Facebook descubra las cuentas falsas, las eliminará con todo y el like que te dieron. Además de haber perdido tu dinero, tu página podría ser vetada.

- Desperdiciarás dinero. Cuando quieras promover mensajes entre tus seguidores, Facebook cobrará por los reales y los falsos.

- Lastimas tu credibilidad. Un comportamiento sospechoso en tus likes y poca participación hará que los usuarios, cada vez más educados, se percaten de que haces trampa y se pregunten por qué una compañía que dice ofrecer los mejores productos y servicios, necesitaría pagar para que le den ‘me gusta’. «¿Qué tiene esa empresa que no me pueda gustar?»

Un ejemplo de alguien que compró likes en su campaña es el candidato republicano para presidente de Estados Unidos, Mitt Romney, quien terminó perdiendo contra Barack Obama en 2012.

(Imagen: Jim Young/Reuters) .

Fuentes: Marketing Directo | Jon Loomer

(Image: Leadfans).

Yes, it is possible to buy likes for your Facebook page. There’s a whole industry focused on selling instant likes at an average price of 25 USD for each thousand.

No, you really shouldn’t.

Perhaps you wish to impress your customers, need to show results to your boss, or feel you have just been working so long on social media but your fans are a no show. We know, we have been there, but don’t do anything rash and throw away your efforts by artificially increasing your likes. No one likes fake likes.

You wouldn’t want your Facebook page to look like this, anyway. (Image: SocietiesMirror.com).

Why not buy Facebook likes?

- They are not real people. Most sites who sell likes are really creating bulk fake profiles. This is bad because..

- They won’t buy your product/service. The goal of being in social media is to create brand awareness and ultimately get customers. Without real people behind the Facebook profiles, you might as well have a million likes and no sales.

- They come from places your business may not cover. Let’s say you got lucky and you bought actual living and breathing fans. Even so, there’s no guarantee that they belong to your market niche or your geographical location, or even speak your language. And if they don’t understand your posts…

- They won’t talk about you. The true value of social networks is the interaction among users. A share is worth more than a like. You’ll want your Faebook fans to make some noise and spread the word about your brand. If your fans don’t have a voice…

- You will hurt your relevance ranking. Facebook determines if a post is relevant via Edgerank, an algorithm that measures features like the number of people talking about you. If you have a high number of fans but only a few are actually talking about you, Edgerank will assume you are simply not interesting enough to show in the newsfeed.

- It goes against Facebook policies. When Facebook finds the fake accounts, they will be eliminated and besides losing your money, your fanpage could also end up banned.

- You will waste your money. When the time comes for you to promote messages among your fans, Facebook will charge you for the real and fake ones.

- You will hurt your credibility. You’re bound to rise suspicions if you buy likes and have a small user engagement. Being caught cheating (and cheating altogether) is bad for your brand equity. Once your customer find out, they will wonder what is there not to like about you. «Why should they resort to buying likes? Aren’t they as good as they say?»

An example of someone caught buying likes is presidential US candidate, Mitt Romney, who ended up losing against president Barack Obama in 2012.

(Image: Jim Young/Reuters) .

Sources: Linci News | Marketing Directo | Jon Loomer

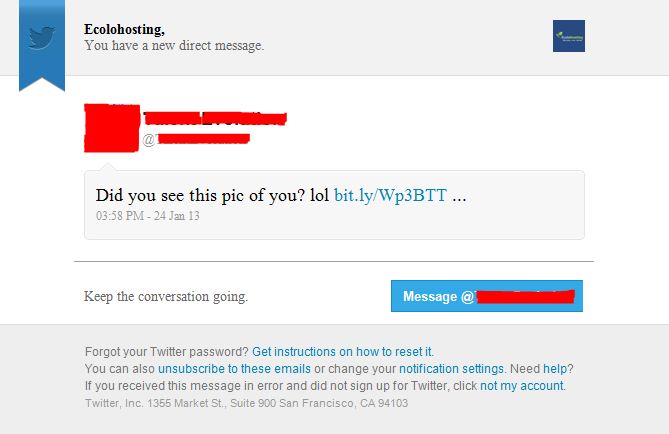

Cómo detectar si alguien quiere robar tu identidad

Como lo hemos mencionado antes, la mayoría de las amenazas cibernéticas entran a nuestra computadora porque les abrimos la puerta sin darnos cuenta. Una técnica muy común que utilizan los hackers es buscar hacernos creer que estamos ingresando nuestros datos personales a una página de Internet legítima.

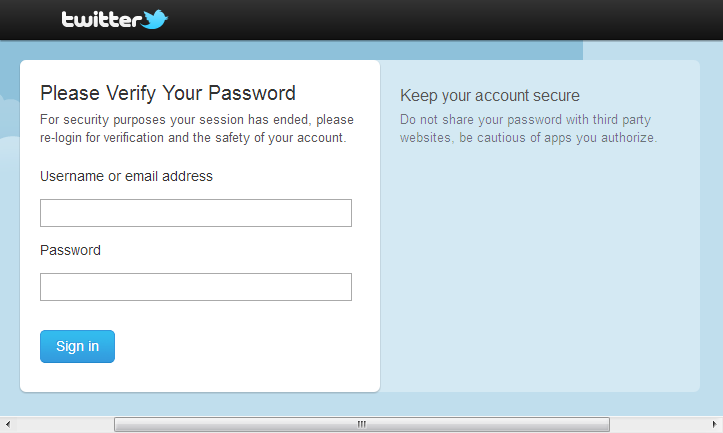

Este es un ejemplo que encontramos en nuestra bandeja de entrada: un mensaje de correo electrónico diciendo que uno de tus contactos en Twitter te ha enviado un mensaje directo invitándote a dar clic en un link (en este caso, una foto tuya).

Antes de permitirte ver la supuesta foto, te pide que verifiques tu contraseña. Aquí es donde sucede el hackeo: la misma víctima es quien literalmente comparte su nombre de usuario y contraseña con el cibercriminal (más que robo de identidad, es un regalo de identidad).

Esta ventana, con un diseño parecido al de Twitter, aparece pidiendo que el usuario introduzca sus datos.

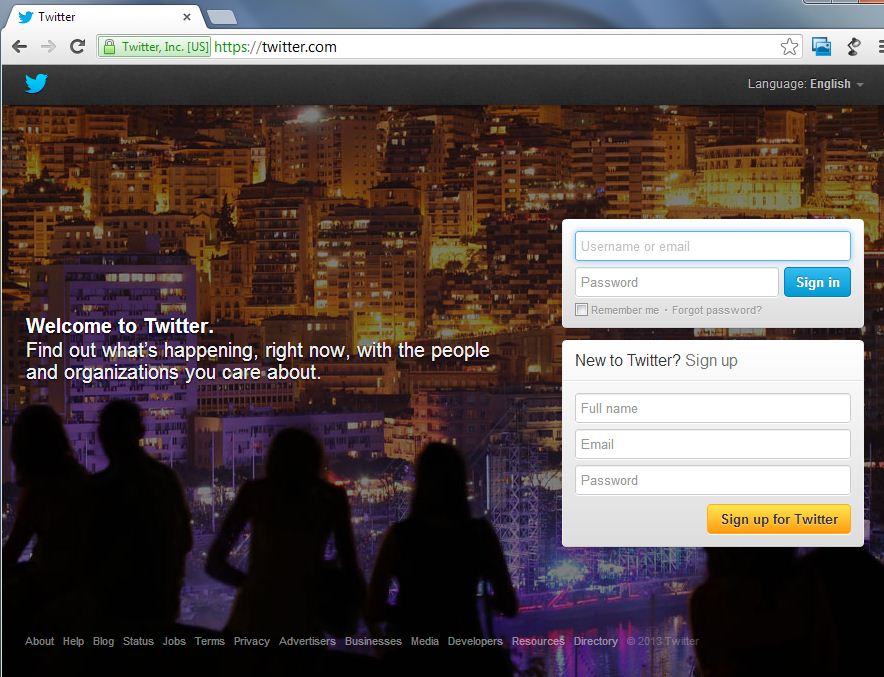

Te puedes percatar de que se trata de una página falsa verificando varios elementos:

- El diseño de la página. Si los colores, tipografía e imágenes se ven diferentes es porque se trata de una imitación de la página auténtica. No te bases únicamente en este parámetro, pues es muy fácil engañar al ojo no entrenado con imitaciones fieles del diseño original. Además, tarde o temprano tu sitio social sufrirá cambios en el diseño.

- El URL. Asegúrate que inicie con https://… y que realmente sea el sitio que buscas. En este ejemplo, el URL malicioso decía xtvvitter.com en lugar de twitter.com, un detalle fácil de pasar por alto.

- El proceso de autentificación del sitio. Si ya iniciaste tu sesión y te vuelve a pedir que entres o cambia el proceso de autentificación, es probable que se trate de un intento de robo de identidad. Asegúrate antes de ingresar datos.

De nuevo, lo más importante es ejercer el sentido común. Si aparentemente te escribe alguien que normalmente no lo hace o en una forma que no parece ser la suya, es probable que se trate de una amenaza por parte de un hacker.

As we have mentioned before, most cyber threats enter our computer because we leave the doors wide open. A common technique used by hackers is to trick their victims into believing they are entering their personal data to a legitimate website.

We found this example in our inbox: an e-mail by Twitter saying that we received a direct message from one of our following contacts. The message asks us to check a picture by clicking on a link.

Before allowing you to see your alleged picture, Twitter seems to ask for a password verification. This is where the hacking takes place: the victim literally shares their username and password with the cybercriminal behind this scheme. More like an identity gift instead of a theft.

This window appears with a design similar to Twitter, asking you to enter your login information.

You can spot an identity theft threat by verifying these elements:

- Page design. If the colors, font type and images don’t look like the real thing it’s because they aren’t. Do not, however, base your judement on this feature alone, for it can be easily imitated and your social site will eventually get a makeover.

- URL. Make sure it starts with https://… and that it reads exactly the domain name it’s supposed to be. In our example, the URL read xtvvitter.com instead of twitter.com. An easy-to-miss detail for some.

- The authentication process. If you are already logged in and the site asks you to re-enter your password or the usual process seems different, chances are someone is trying to steal your ID. Make sure before you enter any data.

Again, the best protection is common sense. If someone who doesn’t usually write to you seems to do, and in an unusual style, you might be dealing with a hacking attempt.

5 consejos para elegir tu nombre de dominio

(Imagen: Salvador Valera).

La elección de un nombre de dominio es sumamente importante y, en ocasiones, complicada. Debe expresar adecuadamente la identidad de una marca, producto o empresa y ser inconfundible. Es conveniente tener en mente estos 5 consejos al momento de elegir un nombre de dominio:

- De ser posible, incluye una ubicación o palabra clave en tu nombre de dominio. Si tu negocio está enfocado a una región, las personas que busquen tus servicios y ubicación geográfica, encontrarán rápidamente tu sitio (optimizar tu sitio para motores de búsqueda también mejorará tus probabilidades).

- Regístrate como dueño del nombre de dominio. Todo dominio de Internet se registra a nombre de la persona que lo haya comprado y si lo pasas por alto, esto puede darte dolores de cabeza. Cuando compres un nombre de dominio en Internet para tu negocio, asegúrate que sea tu nombre el que quede registrado y no el de tu webmaster o desarrollador de sitio porque esto significará que, técnica y legalmente, él es el dueño del dominio aunque tú hayas pagado.

- Recuerda renovar el registro de tu nombre de domino. Al momento de comprar un dominio, tienes derecho sobre él por un lapso que puede ir de uno a diez años; una vez cumplido el lapso, el dominio queda libre para ser comprado por alguien más. Es importante que renueves tu pago a tiempo para no perderlo.

- No uses guiones, abreviaciones o números en tu nombre de dominio. Tu nombre debe ser fácil de recordar y no ocasionar confusión sobre cómo se escribe correctamente. Evita usar palabras que terminen y empiecen con la misma letra respectivamente, por ejemplo eventossociales.com.

- Averigua si el dominio ya está registrado y por quién. Si el nombre de dominio que estabas buscando ya está registrado por alguien más, puedes averiguar sus datos de contacto y fecha de expiración. Quizá puedas comprarle el nombre de dominio.

(Image: Salvador Valera).

What’s in a name? Choosing the right one is essential for your business and can sometimes become a daunting feat. It must unmistakably express what your brand, product or company stands for. It is commendable to bear in mind these 5 tips when choosing a domain name:

- If possible, include a location or keywords in your domain name. If your business is focused on a geographical region, people searching for your services and location will have a higher chance of finding you on the web. Optimizing your site for search engines will also improve your chances. Optimizing your site for search engines will also improve your chances.

- Register as the domain name owner. All Internet domain names are registered to the person who purchased it. Make sure it is your name and not your webmaster that shows up as the owner. Otherwise you practically lose the rights over your domain even if you paid for it in the first place.

- Remember to renew your domain name registration. When purchasing a domain name you have the right over it for a span of 1 to 10 years; once the time is up your domain name is up for grabs to the highest or fastest bidder. It is important that you renew in time so you won’t lose the right over your domain.

- Don’t use dashes, abbreviations or numbers in your domain name. Your name must be easy to remember and must not cause any kind of confusion about its proper spelling. Avoid consecutive words that end and start with the same letter respectively, e.g., creativeevents.com.

- Find out if your desired domain name is registered and by whom. If the domain name you are trying to buy is already registered by someone else, you can still find out their contact information and expiration date. Then you can bid for the domain name.