Cómo identificar un ataque de phishing

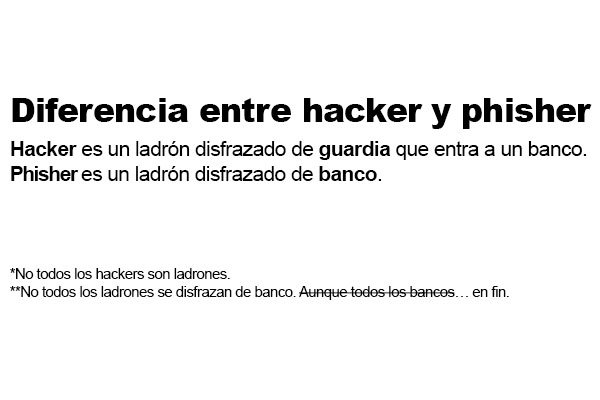

Ah, phishing. Uno de los trucos más viejos en el libro de estafas por Internet. En un instante te contaremos cómo alguien quiso engañarnos dos veces esta se mana, pero antes:

Cómo funciona el phising

1. Recibes un correo electrónico de tu banco.

2. Te pide dar clic a un link para iniciar sesión en el (supuesto) sitio Web de tu banco.

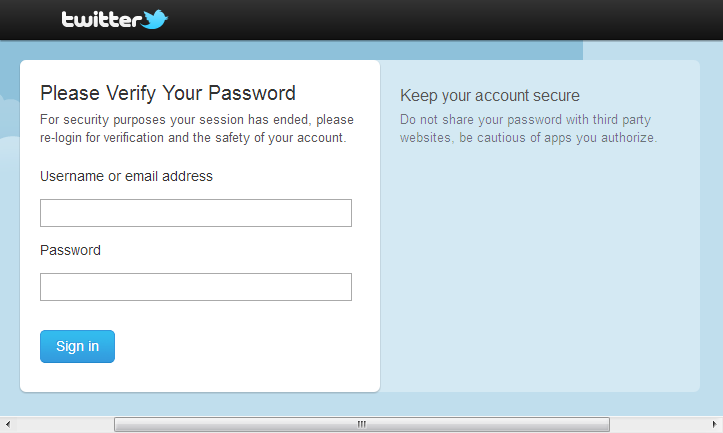

3. Aparece una página de (supuestamente) tu banco, que te pide ingresar tu nombre de usuario y contraseña.

4. Ingresas tu nombre de usuario y contraseña y das clic en enviar.

5. Aparece un mensaje de error diciendo que ingresaste mal tus datos.

6. Intentas de nuevo. Mismo mensaje. Repites hasta que…

7. …te das cuenta de que fuiste engañado.

En 2013, a nivel mundial se registraron 450,000 ataques de phishing, con pérdidas de 5,900 millones de dólares.

Cómo detectar un ataque

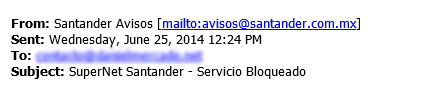

El correo electrónico que recibimos fue este:

"¡Pero tiene el logo oficial del banco!"

Como ves, no es sencillo distinguir a primera vista entre un mensaje genuino y un intento de estafa. Este email tiene el diseño (logos, colores, tipo de letra y formato) que esperarías de tu banco. Incluso tiene una herramienta anti-intrusos y te invita a leer una guía de consejos prácticos de seguridad.

“Debe ser legítimo porque tiene el logo de Empresa Socialmente Responsable. Ese logo es difícil de conseguir, ¿cierto?”

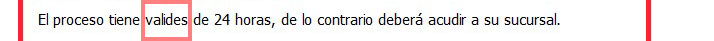

Esta imagen sería 100% perfecta si no fuera por la falta ortográfica al final del mensaje:

Ese fue precisamente el detalle que delató la estafa: ¿El texto? No es seleccionable. ¿Los links? No son cliqueables. El correo electrónico entero es una imagen .JPG con un solo link hacia una página específica.

Recuerda: el objetivo de un phisher es hacer que visites una página específica para que entregues voluntariamente tus datos, así que insertar una imagen de 714 x 766 pixeles significa que hay 714 x 766 posibilidades de que un solo clic te lleve al supuesto inicio de sesión de tu banco.

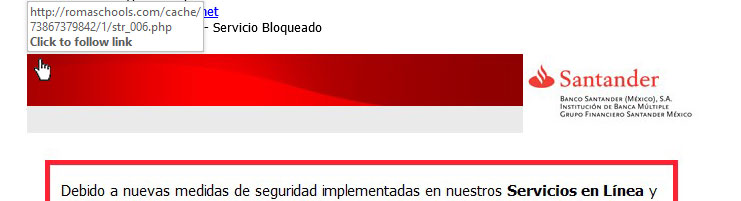

Pero Gmail dice que el correo viene de mi banco

Cierto: una de las formas más sencillas de detectar un intento de estafa es identificar la dirección de correo electrónico que está enviándote e-mails. Pero en algunos casos, tu administrador de correo electrónico (Outlook, Gmail, Hotmail, Yahoo!, etc.) dirá que el remitente es una dirección legítima:

santander.com.mx es un dominio legítimo, por lo que avisos@santander.com.mx no es una dirección sospechosa. Lo que ni Gmail ni tú sospechan es que el phisher está usando varias técnicas para esconder su identidad. La primera es mandar un e-mail desde una dirección ajena.

Piensa en las hojas de contacto de algunos sitios Web donde ingresas tu nombre, mensaje y correo electrónico, y tu e-mail es enviado sin que hayas tenido que ingresar sesión.

En el campo de dirección de correo electrónico podrías haber escrito la dirección de tu vecino y tu e-mail habría sido enviado de cualquier forma. Algo similar es lo que hace nuestro phisher: simplemente ingresa una dirección legítima del banco y aparece en tu bandeja de entrada.

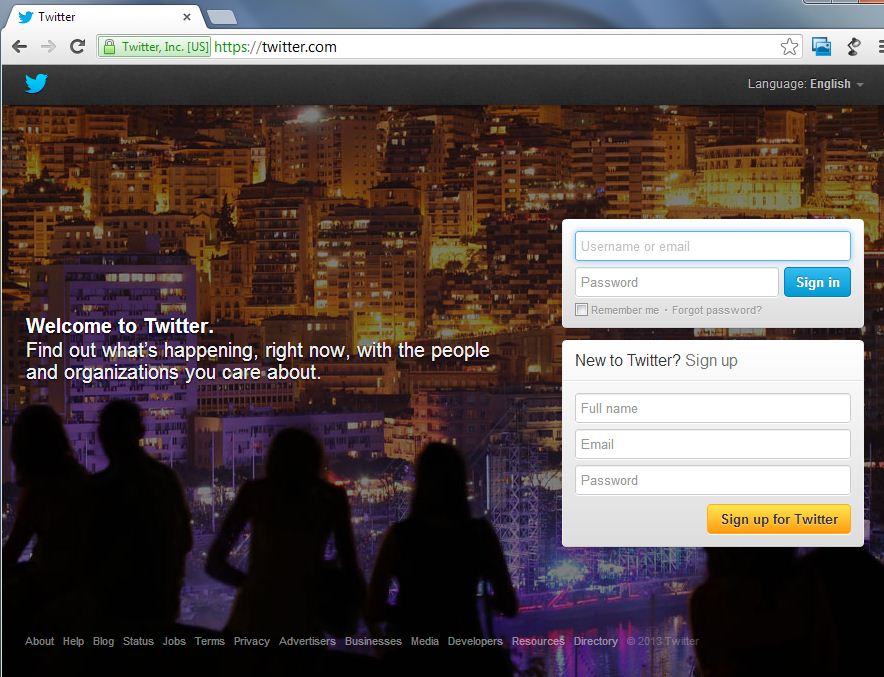

La clave está en identificar el link al que la imagen apunta:

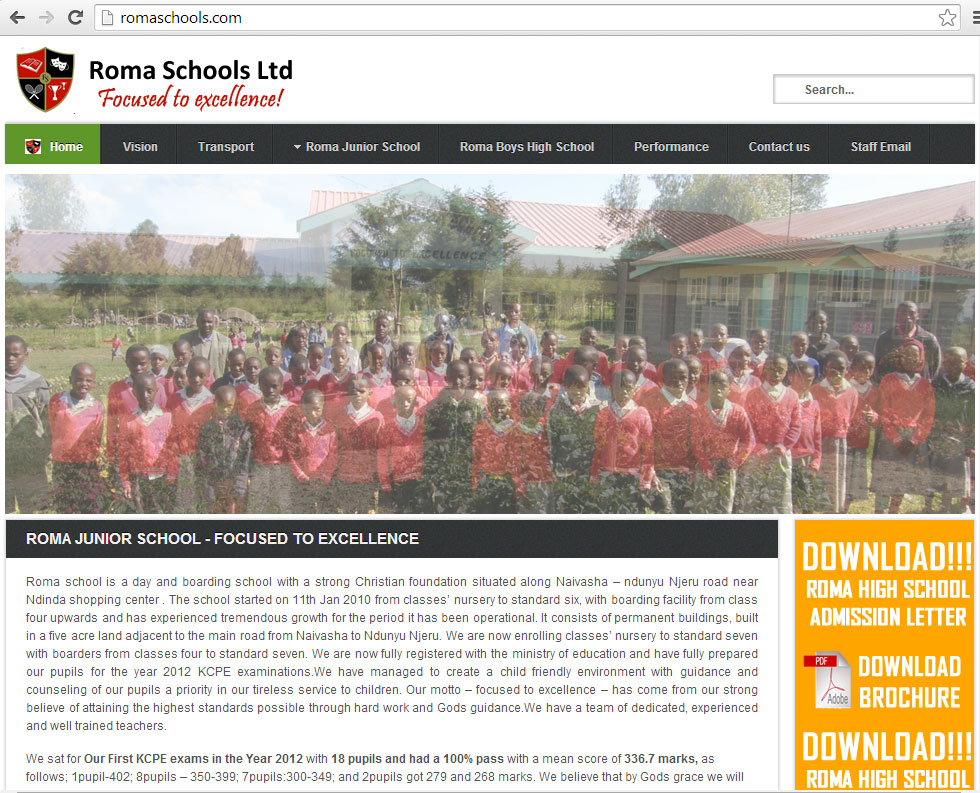

Si el dominio del e-mail es santander.com.mx, no tiene sentido que la (supuesta) página de inicio de sesión esté bajo el dominio romaschools.com/, que pertenece a un internado en Kenia:

"¿Esto significa que el príncipe heredero de una fortuna africana ahora quiere ayudarme a resetear mi cuenta de banco?"

Esta es la segunda técnica con la que el phisher oculta su identidad: hackeó el sitio de la escuela y subió la falsa página de inicio de sesión del banco. Posiblemente Roma Schools Ltd ni si quiera se dio cuenta del hackeo. ¿Por qué? Porque el objetivo no es dañar a Roma Schools sino usarlo como vehículo para su ataque contra usuarios bancarios como tú.

Este diagrama puede ilustrar mejor la situación.

Como sabrás, hay listas negras de direcciones Web usadas para enviar spam y ataques fraudulentos como este. Por ello, los phishers buscan apoderarse silenciosamente de dominios legítimos y desde allí estafar a sus víctimas. Una vez que la amenaza es detectada y el dominio es agregado a la lista negra, el phisher solo tiene que encontrar un nuevo huésped.

Tarde o temprano te toparás con este tipo de mensajes en tu bandeja de entrada. Lo recomendable es eliminarlos y agregar el remitente a la lista de spam (si tu administrador de correo electrónico no lo ha hecho aún).

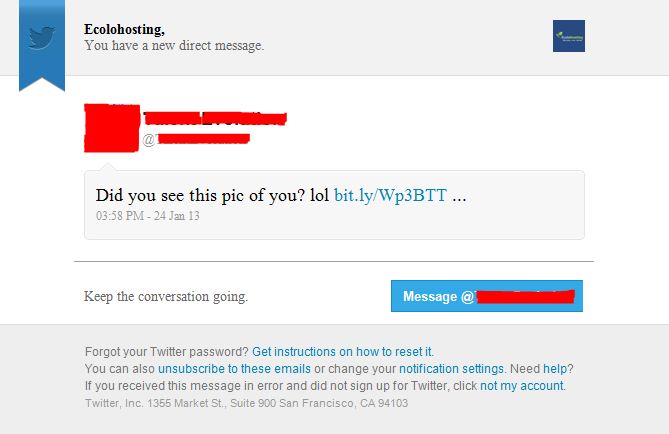

Ten en cuenta que no siempre dirán que vienen de parte de tu banco. Puedes recibir un mensaje supuesto de Facebook diciendo que alguien subió una foto tuya o que alguno de tus contactos te envió un mensaje a través un medio social que no usas. Lo importante para un phisher es conseguir tu contraseña para acceder a medios sociales o correo electrónico, porque seguramente es la misma que usas en otras plataformas.

En todo caso, si tienes duda sobre la seguridad de tu cuenta, consulta directamente a tu banco a través de su sitio oficial o vía telefónica.

Sus pruebas de verificación de identidad son más largas que las que Harry Potter tuvo que enfrentar para llegar a la piedra filosofal.

Fuente: RSA