Atajos de teclado para navegadores web

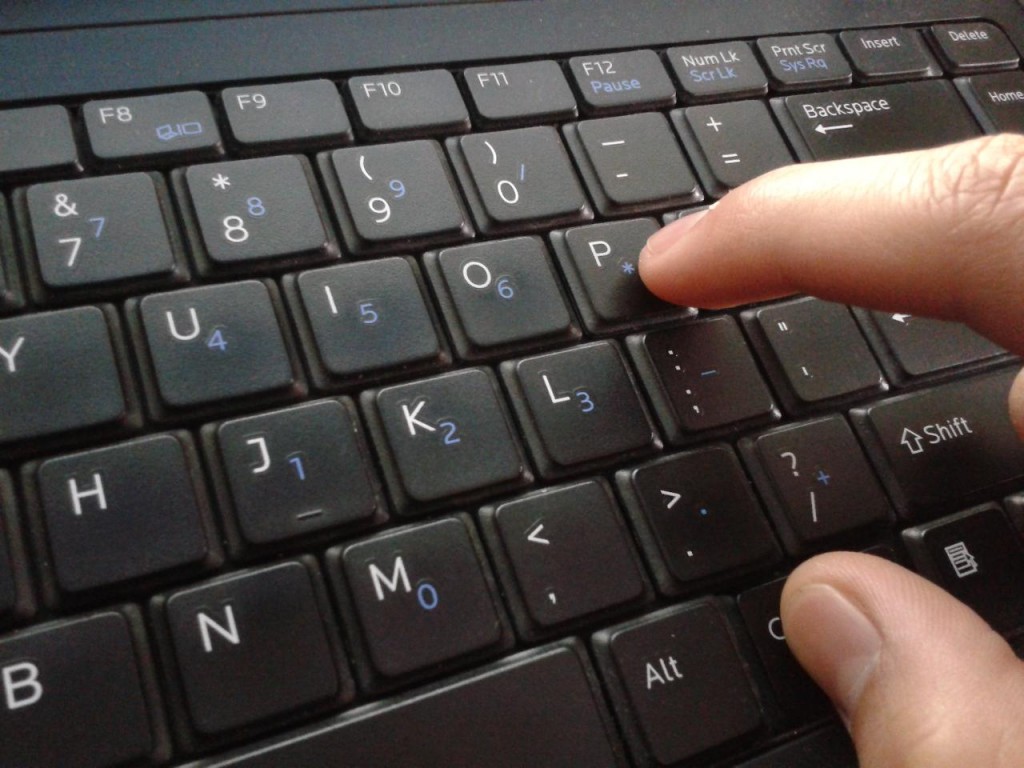

(Imagen: Salvador Valera).

¿Qué podemos decir? Nos gusta hacerte la vida fácil. Ya te hemos presentado trucos útiles para una mejor búsqueda en Google e incluso cómo dormir mejor.

Hoy te damos varios atajos del teclado para los navegadores en Internet.

Ctrl 1-8. Cambiar a la ventana enumerada, de izquierda a derecha.

Ctrl 9. Cambiar a la última ventana.

Ctrl Tab. Cambiar a la siguiente pestaña (a la derecha).

Ctrl Shift Tab. Cambiar a la pestaña anterior (a la izquierda).

Ctrl W. Cerrar la pestaña actual.

Ctrl F4. Cerrar la pestaña actual.

Ctrl Shift T. Abrir la última pestañana cerrada.

Ctrl T. Abrir una nueva pestaña.

Ctrl N. Abrir una nueva ventana.

Clic central con mouse sobre una pestaña. Cerrar la pestaña actual.

Clic central con mouse sobre un link. Abrir el link en otra pestaña sin salir de la actual.

Ctrl clic izquierdo sobre un link. Abrir el link en otra pestaña sin salir de la actual.

Shift clic izquierdo sobre un link. Abrir el link en una ventana nueva.

Alt Flecha izquierda. Regresar.

Backspace. Regresar.

F5. Refrescar.

Ctrl F5. Refrescar e ignorar el cache, volviendo a bajar el sitio completo.

Esc. Detener.

Alt+Home. Abrir la página de inicio (Home).

Ctrl +. Acercarse (Zoom in).

Ctrl –. Alejarse (Zoom out).

Ctrl rueda del mouse hacia arriba. Acercarse (Zoom in).

Ctrl rueda del mouse hacia abajo. Alejarse (Zoom out).

Ctrl 0. Tamaño normal, cero zoom.

F11. Pantalla completa.

Home. Ir hasta arriba de la página.

End. Ir hasta abajo de la página.

Ctrl L. Seleccionar el URL.

Alt D. Seleccionar el URL.

F6. Seleccionar el URL.

Ctrl F. Hacer una búsqueda en la página actual.

F3. Hacer una búsqueda en la página actual.

F3. Ir al siguiente resultado de la búsqueda en la página.

Ctrl G. Ir al siguiente resultado de la búsqueda en la página.

Shift F3. Ir al resultado anterior de la búsqueda en la página.

Ctrl Shift G. Ir al resultado anterior de la búsqueda en la página.

Ctrl H. Abrir el historial de navegación.

Ctrl J. Abrir el historial de descargas.

Ctrl D. Añadir el sitio web actual a favoritos.

Ctrl Shift Del. Abrir la ventana para limpiar el historial de búsqueda.

Ctrl P. Imprimir la página actual.

Ctrl S. Guardar la página actual en tu computadora.

Ctrl O. Abrir un archivo desde la computadora.

Fuentes: EntreClick | How-To Geek

(Image: Salvador Valera).

What can we say? We like to make your life easier. We have given you useful tips fora better Google search and even 10 tips for a better night’s sleep.

Today we give you keyboard shortcuts for Internet browsers.

Ctrl 1-8. Switch to the specified tab, numbered from left to right.

Ctrl 9. Switch to the last tab.

Ctrl Tab. Switch to the next tab.

Ctrl Shift Tab. Switch to the previous tab.

Ctrl W. Close the current tab.

Ctrl F4. Close the current tab.

Ctrl Shift T. Reopen the last closed tab.

Ctrl T. Open a new tab.

Ctrl N. Openn a new window.

Middle click on a tab. Close the current tab.

Middle click on a link. Open the link in a backgound tab.

Ctrl left click on a link. Open the link in a backgound tab.

Shift left click on a link. Open the link in a new window.

Alt Left arrow. Go back.

Backspace. Go back.

F5. Reload.

Ctrl F5. Reload and skip the cache. Re-download the entire website.

Esc. Stop.

Alt+Home. Open the homepage.

Ctrl +. Zoom in.

Ctrl –. Zoom out.

Ctrl mousewheel up. Zoom in.

Ctrl mousewheel down. Zoom out.

Ctrl 0. Default zoom level.

F11. Go fullscreen.

Home. Go to the top of the page.

End. Go to the bottom of the page.

Ctrl L. Focus the address bar.

Alt D. Focus the address bar.

F6. Focus the address bar.

Ctrl F. Open de in-page search box to search on the current page.

F3. Open de in-page search box to search on the current page.

F3. Find the next match for the in-page search.

Ctrl G. Find the next match for the in-page search.

Shift F3. Find the previous match for the in-page search.

Ctrl Shift G. Find the previous match for the in-page search.

Ctrl H. Open the browsing history.

Ctrl J. Open the download history.

Ctrl D. Bookmark the website.

Ctrl Shift Del. Open the Clear Browsing History window.

Ctrl P. Print the current page.

Ctrl S. Save the current page to your computer.

Ctrl O. Open a file from your computer.

Sources: EntreClick | How-To Geek